2021年 春期 応用情報技術者試験 問1

DNSのセキュリティ対策

R社は、Webサイト向けソフトウェアの開発を主業務とする、従業員約50名の企業である。R社の会社概要や事業内容などをR社のWebサイト(以下、R社サイトという)に掲載している。

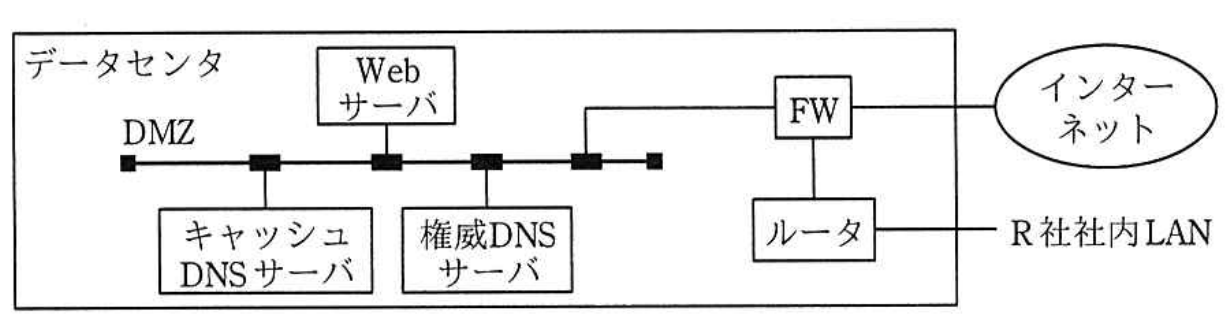

R社内からインターネットへのアクセスは、R社が使用するデータセンタを経由して行われている。データセンタのDMZには、R社のWebサーバ、権威DNSサーバ、キャッシュDNSサーバなどが設置されている。DMZは、ファイアウォール(以下、FWという)を介して、インターネットとR社社内LANの両方に接続している。データセンタ内のR社のネットワーク構成の一部を図1に示す。

R社サイトは、データセンタ内のWebサーバで運用され、インターネットからR社サイトへは、HTTP Over TLS(以下、HTTPSという)によるアクセスだけが許されている。

インシデントの発生

ある日、R社の顧客であるY社の担当者から、"社員のPCが、R社サイトに埋め込まれていたリンクからマルウェアに感染したと思われる"との連絡を受けた。Y社は、Y社が契約しているISPであるZ社のDNSサーバを利用していた。

R社情報システム部のS部長は、部員のTさんに、R社のネットワークのインターネット接続を一時的に切断し、マルウェア感染の状況について調査するよう指示した。Tさんが調査した結果、R社の権威DNSサーバ上の、R社のWebサーバのAレコードが別のサイトのIPアドレスに改ざんされていることが分かった。R社のキャッシュDNSサーバとWebサーバには、侵入や改ざんされた形跡はなかった。

Tさんから報告を受けたS部長は、①Y社のPCがR社の偽サイトに誘導され、マルウェアに感染した可能性が高いと判断した。

当該インシデントの原因調査

S部長は、当該インシデントの原因調査のために、R社の権威DNSサーバ、キャッシュDNSサーバ及びWebサーバの脆弱性診断及びログ解析を実施するよう、Tさんに指示した。Tさんは外部のセキュリティ会社の協力を受けて、脆弱性診断とログ解析を実施した。診断結果の一部を表1に示す。

| 診断対象 | 脆弱性診断結果 | ログ解析結果 |

|---|---|---|

| 権威DNSサーバ | ・OSは最新であったが、DNSソフトウェアのバージョンが古く、aを奪取されるおそれがあった。 ・インターネットから権威DNSサーバへのアクセスはDNSプロトコルだけに制限されていた。 | 業務時間外にログインされた形跡が残っていた。 |

| キャッシュDNSサーバ | ・OS及びDNSソフトウェアは最新であった。 ・インターネットからキャッシュDNSサーバへのアクセスはDNSプロトコルだけに制限されていた。 | 不審なアクセスの形跡は確認されなかった。 |

| Webサーバ | ・OS及びWebサーバのソフトウェアは最新であった。 ・インターネットからWebサーバへのアクセスはHTTPSだけに制限されていた。 | Y社のPCがマルウェア感染した時期の②R社サイトへのアクセスがほとんどなかった。 |

診断結果を確認したS部長は、R社の権威DNSサーバのDNSソフトウェアの脆弱性を悪用した攻撃によってaが奪取された可能性が高いと考え、早急にその脆弱性への対応を行うようにTさんに指示した。

Tさんは、R社の権威DNSサーバのDNSソフトウェアの脆弱性は、ソフトウェアベンダが提供する最新版のソフトウェアで対応可能であることを確認し、当該ソフトウェアをアップデートしたことをS部長に報告した。S部長はTさんに、R社の権威DNSサーバ上のR社のWebサーバのAレコードを正しいIPアドレスに戻し、R社のネットワークのインターネット接続を再開させたが、Y社のPCからR社サイトに正しくアクセスできるようになるまで、③しばらく時間が掛かった。R社は、Y社に謝罪するとともに、当該インシデントについて経緯などをとりまとめて、R社サイトなどを通じて、顧客を含む関係者に周知した。

セキュリティ対策の検討

S部長は、R社の権威DNSサーバに対する④同様なインシデントの再発防止に有効な対策と、R社のキャッシュDNSサーバ及びWebサーバに対するセキュリティ対策の強化を検討するように、Tさんに指示した。

Tさんは、R社のWebサーバが使用しているディジタル証明書が、ドメイン名の所有者であることが確認できるDV(Domain Validation)証明書であることが問題と考えた。そこでTさんは、EV(Extended Validation)証明書を導入することを提案した。R社のWebサーバにEV証明書を導入し、WebブラウザでR社サイトにHTTPSでアクセスすると、R社のbを確認できる。

またTさんは、⑤R社のキャッシュDNSサーバがインターネットから問合せ可能であることも問題だと考えた。その対策として、FWの設定を修正してR社社内LANからだけ問合せ可能とすることを提案した。また、R社のキャッシュDNSサーバに、偽のDNS応答がキャッシュされ、R社の社内LAN上のPCがインターネット上の偽サイトに誘導されてしまう、cの脅威があると考えた。DNSソフトウェアの最新版を確認したところ、ソースポートのランダム化などに対応していることから、この脅威については対応済みとして報告した。